Zu einer MMK-Veranstaltung (MMK = Mensch-Maschine-Kommunikation, Human-Computer Interaction) gehören die Gebiete "Mensch, Technik, Kommunikation", die nicht erschöpfend in 2 SWS behandelt werden können. Auch braucht ein praktisches Beschäftigen im Praktikum Zeit. Eine Veranstaltung Mensch- Maschine-Kommunikation abgekürzt MMK, wird sich mit dem Menschen, der Technik und der Kommunikation beschäftigen. Im engl. Human-Computer Interaction kommt das Wort human vor ( von lat. humanus - menschlich, auch engl. human - "Mensch", "menschlich" ).

Im groß angelegten Forschungsprogramm der Bundesregierung 1971 ( Zweites Datenverarbeitungsprogramm ) wurde der Begriff "Mensch-Maschine-Wechselwirkung" verwendet.

Die Abgrenzungen dieser Gebiete sind unscharf und eher fießend.

Einige Weblinks zu Hochschul-Angeboten: Human-Computer Interaction at MIT , Interdisziplinäre Studiengang Mensch-Computer-Systeme ( Uni-Würzburg, B.sc 180 ECTS, Master 120 ECTS ), bildet Fachleute für Ergonomie, Usability und Schnittstellengestaltung aus, Gesellschaft für Informatik , Mensch-Computer-Interaktion .

Die Rechnerallgegenwärtigkeit ( Ubiquitous Computing ) und die allgegenwärtige Vernetzung ( Pervasive Computing ) hängen usammen mit kontextsensitiven Systemen, wie z.B. mobile Computing, Handheld, Smartphones, PDAs, eingebettete Systeme, usw. Leben lebt ist Abhängigkeit Bedingungen, die sich ändern. Weltweit wandeln sich technische Bedingtheiten, Gesellschaftsstrukturen und Kultformen, Welt- und Menschenbilder und "der Mensch", seine Bedürfnisse, Wünsche, Wearable Computing , usw. ). Bekanntlich bedingen Aufmerksamkeit, Gewahrsein, Bewusstheit ( Awareness ) einen Innenraum voller äußerer Weltbildreferenzen, Welt(an-/ab-)sichten und kreativen, innovativen Möglichkeiten.

- Was meint "MMK"? Synonyme, Assoziationen

-

Mit den vielfältigen technologischen Möglichkeiten wachsen die möglichen Wechselwirkungen und die Alltagskomplexitäten. Genügte früher oft ein einfacher Text/Bild, so gibt es heute ( 2017 ) z.B. zahlreiche ( neue ) Teilgebiete, die zu einem Interaction-Design gehören.

Es gibt zahlreiche Synonyme: Human–computer interaction (HCI), man–machine interaction (MMI), computer–human interaction (CHI).

- Was gehört zu MMK? Was nicht?

-

Was kennzeichet "DEN Menschen"? Was kennzeichet "DIE Technik"? Was kennzeichet "DIE Kommunikation"? Eine MMK-Veranstaltung ist stets ein kleiner Teil aus ( unfaßbaren ) Gebieten, die zu MMK gehören. Nachfolgend einige exemlarische Inhaltsverzeichnisse, welche Spannweiten und Teilbereiche an Hochschulen ausgewählt werden:

Die Gesellschaft für Informatik hat ( 2017 ) folgende MMK-Aktivitäten:

- Begreifbare Interaktion (BGI), CSCW & Social Computing (CSCW),

- E-Learning (ELE), Entertainment Computing (ENC),

- Medieninformatik (MI), Interaktive Systeme (ISY)

- Software-Ergonomie (SW-ERGO)

- Adaptivität und Modellierung in interaktiven Softwaresystemen (ABIS)

- Mensch-Maschine-Interaktion in sicherheitskritischen Systemen (MMI-SKS)

Exemlarisch ein Inhaltsverzeichnis von Markus Dahm als Weblink Inhaltsverzeichnis zum Buch von Marcus Dahm Grundlagen der Mensch-Computer-Interaktion. Leseprobe zur Einführung in Mensch-Computer-Interaktion ( Kerdels, Peters Fernuni-Hagen; Historisces ). Andreas M. Heinecke. Mensch-Computer-Interaktion. Fachbuchverlag Leipzig 2004, ISBN 3-446-33591-9 Ben Shneiderman Designing the User Interface. 4 ed, Addison-WesleyMai 2004, ISBN: 0321269780 Deborah J. Mayhew. Priciples and Guidlines in Software User Interface Design. Prentice Hall 1992, ISBN 0-13-721929-6 Alan Dix, Janet E. Finlay, Gregory D. Abowd, Russell Beale. Human-Computer Interaction. Pearson 3rd Edition, 2004 ISBN: 0130461091 Helen Sharp, Yvonne Rogers, Jenny Preece. Interaction Design: Beyond Humancomputer Interaction. Willey, 2nd ed. 2007 Alan Cooper, Robert M. Reiman, David Cronin. About Face 3.0. The Essentials of Interaction Design. Wiley, 3rd ed. 2007 Donald A. Norman. Dinge des Alltags. Gutes Design und Psychologie für Gebrauchsgegenstände. Campus-Verlag 1989, ISBN 3-593-34234-4 und zahlreiche Web-Artikel und Downloads ...

Was steht so in unterschiedlichen Inhaltsangaben aus dem Web?

- Exemlarische Inhaltsangaben aus dem Web: Menschen und Kognitive Systeme: Schnittstellenentwurf, Wahrnehmung, Aufmerksamkeit und Gedächtnis Nachdenken und Handeln,

-

Computer und Schittstellen:

Schnittstellenansätze und -technologien

- Interaktionsarten: Natürliche Sprache, Multimodalität, Grafische Interfaces

-

Schnittstellenrealisierung:

Interaktionsanalyse, Events,

Design-Prozess, Testen und Evaluation

- Schnittstellenevaluation: Dialog, Face-to-Face Konversation Kollaboration und Kooperation

- und mehr ...

- Wahrnehmung, Gedächtnis und Erfahrung,

- Handlungsprozesse, Kommunikation,

- Normen, Gesetze, Richtlinien, Grafische Dialogsysteme,

- Interaktionsformen, Web-Usability, Embedded Computer,

- Usability Engineering, Social Engineering,

Einige Begriffe , die mit der Veranstaltung Mensch- Maschine-Kommunikation in Verbindung stehen:

- Entwicklung deskritiver, prädikativer Modelle mit neuartiger Hardware

- sprachbasierte/anfaßbare/zeichenorientierte/wahrnehmbare Benutzerschnittstelle

- Interaktionsschnittstelle zwischen Mensch und Prozeßrechnersystemen (Maschine)

- Human–computer interaction, Human Interface, User Interface, Human Computer Interaction Design

- Grafische Benutzeroberflächen, Graphical User Interface, Window manager

- Leittechnik, Prozessvisualisierung, speicherprogrammierbare Steuerung, Programmable Logic Controller

- Begrenzungen und Möglichkeiten von Interaktionen zwischen Mensch und Maschine,

- Bedürfnisse der Nutzer und technisch-logische Begrenzungen

- Computergestützte Benutzerschnittstelle, Verbessern der Interaktionen zwischen Benutzern und Computern, Usability Testing

- Kognitive Ergonomie, System-Ergonomie, Software-Ergonomie

- Theorien der Interaktion

- Software-Toolkits und Bibliotheken

- Design-Methoden von Web-Schnittstellen, Effizienz der Nutzung, Verkleinern der Schnittstellenbarriere

- Entwicklung von Client-Server-Modellen für die Interaktion, Trennung von Design und Inhalt

- Gestaltung grafische Benutzeroberflächen

- Erlernbarkeit der Nutzung bei einfachen und komplexen Schnittstellen

- einfache Implementierung von Interaktionstechniken

- menschlich kognitive Modelle, intuitive Verständlichkeit des Design

- Einige Links: Computergrafik , OpenGL , Vektorgrafik , Geometrische_Modellierung , Bildsynthese , Computeranimation , Geschichte_der_Computergrafik , Studium Visual Computing

- Beispiel: Tastaturen und MenschKlavier, Computer, Maus, Auto

-

Zu einer Handsteuerung von Geräten gehört das "technische Gegenstück" der Möglichkeiten, die mit Händen und Fingern machbar sind. Einige Bilder (Beispiele) zur Mensch-Maschine-Kommunikation:

Klavier- und Computer-Tatstatur

- Beispiel: Fahrzeuge und Mensch Amaturen, Kofferraum, Türgrößen, Sitze

-

Ein Auto dient dem Transport von Menschen und Waren. Wünsche von Menschen bestimmten die Ausstattung. Amaturen, Kofferraum, Türgrößen, Sitze, usw sind auf den Menschen ( Größenverhältnisse, Fähigkeiten ) hin einstellbar. Beispiel:

Auto Amaturen

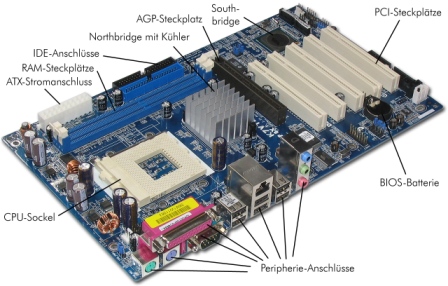

- Beispiel MainboardMainboard

- Mainboard (Bildquelle: Wikipedia,

Computerhardware

Mainboard

( Bildquelle: Wikipedia )

Die folgenden Bemerkungen sind fragmentarisch, unvollständig, verbesserbar. Es werden einige Gesichtspunkte zu den Wechselwirkungen von Ontologie und Informatik betrachtet.

- Was meint 'Mensch' Ontologie, Epistemologie, Semantik, Methodologie

-

Menschen sind biologogische Lebewesen (atmen, essen, werden geboren, altern, sterben) und haben ein mentales Leben (Wahrnehmung, Erinnerungsvermögen, Denken, Fühlen, Lernen, Entwickeln, Wirken, Entscheiden, usw.).

Erkenntnisse hängen von zurückliegenden Wahrnehmungen und Erfahrungen ab. Die Wahrnehmung hängt von Erwartungen, gewohnheitsmäßigen Tendenzen und dem aktuellen Wissen ab. Bewußtheit entsteht im Kontext emergenter Verknüpfungsmöglichkeiten.

Vergangenes wird in Ähnlichkeitsformen erinnert und bedingt gewußt. Gegenwärtiges wird achtsam erfahren, im offenen Kontext von Gewordenem (bewußt/bedingt unbewußt) geordnet und (bewußt/bedingt unbewußt) erkannt. Zukünftiges kann geahnt, gedacht und abwägend simuliert werden.

Wahrnehmungen, Erlebnisse und Erfahrungen bilden die Grundlagen der Psychologie. Die innere Wahrnehmung von psychologischen Phänomenen formen eine eigene Subjektivität. Bewußte/bedingt unbewußte Bewertungen und Urteile ( öffentliche Meinung, ästhetischen Urteile, Ausdruck a priori, lat. "vom Früheren her", Synthetisches Urteil a priori/posteriori bei Kant, usw. ) können sich in kurzen Zeitabschnitten und über Generationen wandeln. Volksmund: "Nichts ist älter als die Zeitung von gestern."

- Ontologie:

Philosophie bedeutet wörtlich "Liebe zur Weisheit". Die Ontologie ist ein Begrif der Philosophie und fragt: Was ist der Mensch? - Epistemologie:

Die Epistemologie ( Erkenntnistheorie ) fragt, wie verläßliches Wissen zustande kommt und wie Wissen unter verschiedenen Voraussetzungen begründet werden kann. Wie und woran können die grundlegenden Tatsachen und Erkenntnisprozesse von Wissen (individuell/kollektiv) verifiziert werden? Wer "wiegt mit welcher Waage"? - Semantik:

Die Semantik (Bedeutungslehre, griechisch bezeichnen) fragt nach den Zeichen ( Wörter, Phrasen, Symbole, Icon, mathematische Symbolik, usw.) und deren Bedeutung und Beziehungen zueinander.- Die

Semiotik

(griechisch semeion, "Kennzeichen") ist eine allgemeine Zeichentheorie. Beispiele für Kennzeichen sind Gestik, Formeln, Sprache, Verkehrszeichen, Bilderschrift. Vertreter sind: Charles Sanders Peirce, Ferdinand de Saussure, Roland Barthes. - Die Linguistik (lat. lingua "Sprache", "Zunge") ist eine Sprachwissenschaft (interdisziplinär).

- Die

Semiotik

- Methodologie:

Die Methodologie (griechisch etwa "Lehre über die Vorgehensweise") ist die Lehre von den wissenschaftlichen Methoden (Teil der Wissenschaftstheorie; engl. und fran. Methodik). Warum wird oft genau eine Methode angewendet und keine andere? Wer/Was wählt Wie die Methode aus?

- Ontologie:

- Was ist ein Individuum? Anthropologie, Ontologie, Kybernetische Anthropologie

-

Der Begriff Mensch ist als Ganzes nicht in Begriffen kategorisierbar.

Die Ontologie (Philosophie) fragt: Was ist der Mensch?

Die Anthropologie ist "die Wissenschaft vom Menschen" (Humanwissenschaften).

Die Kybernetische Anthropologie sucht Ähnlichkeiten und Parallelen zwischen Wissenschaften (z.B. zwischen Technologie und Philosophie).

Die Sozialontologie versucht die Zusammenhänge zwischen Individuum und "seiner" Gruppe möglichst wilklichkeitsnahe ( ontologische Kategorien? ) zu fassen. Was sind soziale Normen und wie erlangen diese Geltung? Wie entsteht Eigen-Intentionalität? Wie entsteht Wir-Intentionalität?

Achtung! Die einführenden Bemerkungen sind fragmentarisch, unvollständig, verbesserbar. Der Begriff 'Mensch' ist unmöglich vollständig zu erfassen.

Dennoch gibt es z.B. (psychologische) Untersuchungen, wie Schnittstellen ( Grafik, Gesten ) technisch gestaltet werden, damit eine "intuitive" Bedienung und Nutzung möglich ist. Auch gibt es z.B. (psychologische) Einstellungstest ("realistic job preview" und Self Assessment ), die mit dazu beitragen können, einen Einklang zwischen den Erfordernisse des Beruf-Umfeldes und der persönlicher Eignung zu finden. Es gibt unterschiedliche Ansätze. So wurden z.B. von David R. Hawkins psychologische Skalen aufgestellt, die Attributierungen reihen, wie z.B.

- die Ebene mit dem höchsten Bewusstseinswert, der irdisch zu erreichen ist; Erleuchtung, reines Bewusstsein, unbeschreibbar; Frieden, Glückseligkeit, Durchlichtung;

- Schwelle zu Stille und Frieden; Auflösung des persönlichen Egos / Karmas - Nichtdualität; Beginn der Verantwortungsübernahme für das kollektive Ego/Karma; Freude, bedingungslose Liebe, Vergebung; Liebe, Verehrung, Schönheit, Dankbarkeit, Offenbarung;

- Schwelle zur selbstlosen Liebe; Nichtlinearität – Gewahrsein – Sowohl-als-Auch-Denkmodell; Vernunft, Verständnis, Abstraktion; Akzeptanz, Verzeihen; Bereitwilligkeit, Optimismus, Intention; Neutralität, Vertrauen, Loslassen; Mut, Zivilcourage, Bejahung;

- Schwelle zur Integrität; Homo sapiens versus Homo spiritus; Selbstregulierende Individuation – Eigenverantwortung; Linearität – Wahrnehmung – Entweder-Oder-Denkmodell; Stolz, Verachtung, Angeberei; Ärger, Wut, Hass, Aggression; Verlangen, Begierde, Selbstversklavung; Angst, Ängstlichkeit, Rückzug; Trauer, Scheitern, Kummer, Verzweiflung; Apathie, Hoffnungslosigkeit, Aufgabe; Schuld, Bosheit, Zerstörung; Scham, Schande, Erniedrigung, Ausmerzung;

- Physischer Tod, Dualität – Irrtum – Mangelbewusstsein – Reaktives Sippenbewusstsein

Der Begriff "Sein" ist ein zentraler Grundbegriff der philosophischen Ontologie. Die "ontologischen Differenz" steht bei Martin Heidegger die für die Trennung der menschlichen Existenzialität (als In-der-Welt-Seiender) und seiner Kategorialität als Weltloses ( Intentionalit ).

Intentionale Zustände entsprechen innere Mustern und Repräsentationen (bedingt heterogen/integral). Das Ausgerichtetsein auf ein existierendes (oder auch nicht existierende) Objekt und der aktuell gedachte Inhalt (Erlebnisgehalte, Qualia , Universalien ) hängen zusammen mit eigenen Überzeugungen, Werten, Wünschen, Einbildungskraft, Wahrnehmungen, Absichten, Empfindungen, Stimmungen, Glauben, usw.

Nach Dretske können Wahrnehmungen durch Überzeugungen gefärbt sein:

... "dass Menschen, die radikal verschiedene Überzeugungen haben oder die sich in bedeutender Weise in ihrer begrifflichen Ausrichtung unterscheiden, nicht dieselben Dinge sähen und in der Tat nicht sehen könnten. Der Experte und der Neuling, der Kultivierte und der Wilde würden, wenn sie auf denselben Gegenstand schauten, verschiedene Dinge sehen."

- Individuum und Wahrnehmung Wie wird Welt?

-

Informatik als Wissenschaft beschäftugt sich mit der systematischen und automatischen Verarbeitung, Speicherung und Übertragung von Daten, den Grundlagen und der Auswirkungen.

Zu technischen Sensoren gehören grundlegende physikalischen Verfahren. Aus Sicht der Informatik bilden Sensoren und Aktoren eine physikalisch-technische Schnittstellen zur realen Welt. Sensoren und Aktoren verbinden die physische Realität und dem Cyberspace und umgekehrt. Sensoren und Aktoren gehören zu "Industrie 4.0-Lösungen" wie auch angepasste Datenerfassungssysteme, Datenfarmen, Informationsaufbereitung und Weiterverarbeitungen sowie Steuerungs- und Regelprozesse.

Bei Menschen kommen Weltkenntnisse aus Wahrnehmungen und Erfahrungen und aus gedanklich-analysierenden Simulationen, Lernen, Individuation. In der Forschung und Produktentwicklung spielt die Gesamtheit der Sinneswahrnehmungen eines Produktes eine immer größere Rolle. Hierbei geht es sowohl um die Filterungen und Verarbeitungen von sensorischen Reizen und kognitiven Prozessen im Gehirn ( kognitive Psychologie ).

Das familiäre und kulturelle Ambiente kann wie eine getönte Brille wirken. Unterschiedliche Wahrnehmungspfade können sich infolge von unterschiedlichen Wahrnehmungsorganen, von behindernd-engende Einschränkungen und von unterschiedlichen Achtsamkeits- und Konzentrationsgraden ergeben. Hören hängt vom Hörvermögen ab. Sehen hängt vom Sehvermögen ab.

Das Erkennen im Zuhören hängt vom Erkenntnisvermögen, verfügbaren Erkenntnismethoden und ordnenden Mustern ab. Das Erkennen im Hinsehen hängt vom Erkenntnisvermögen, verfügbaren Erkenntnismethoden und ordnenden Mustern ab.

Eine "geistige Abwesenheit" kann die Weltwahrnehmung auf die automatisch auftauchenden Gedanken, Träume zentrieren.Was also ist Welt/Umwelt/Mitwelt? Was ist Welt/Umwelt/Mitwelt in den Sinnen? Was ist Welt/Umwelt/Mitwelt in Bildern? Was ist Welt/Umwelt/Mitwelt in Worten, Sätzen? Was also ist Welt/Umwelt/Mitwelt im Bewußtsein? Was ist Vergangenheit, wenn alle Wahrnehmungsvorgänge stets gegenwärtig stattfinden? Welche Ereignisfolgen in Zeit ergeben Kontinuität?Welche Wahrnehmungen sind stabil, zuverlässig? Welche Informationen sind z.B. in einer Cybergesellschaft, sozialen Netzgemeinschaft mit nutzergenerierten Inhalten echt, vertrauenswürdig, beständig (siehe de.wikipedia: Online-Community , User-Generated-Content ) ?

Wer wiegt und mit welcher Waage? Wer bestimmt den Vertrauensgrad mit welchen Methoden? Wer kennt sich, seine potentiellen Möglichkeiten, seine Begrenzungen, seine "automatischen Wägungen"?Wie wird der Grad an Unbestimmtheit abgeschätzt und wie mit einer "pseudo Informationsgewißheit" umgegangen, wenn Bilder, Filme, Texte, Verbreitung und Erscheinungshäufigkeiten maschinell manipulierbar und steuerbar sind?

Kann eine Ursache "von etwas" rekursiv und logisch rekursiv und widerspruchsfrei erklärt werden, wenn eine meßbare Wirkung der Ursache(n) mindestens eine andere (vorhergehende) Ursache hat und im gegenwärtigen Kontext die ersten initiale Ursache lediglich hypothetisch gedacht wird, aber in der vergangenen Gegenwart unfaßbar ist?

- Individuum und Zentralprojektionen Wie wird individuelle Welt?

-

Der Mensch kann (als beschreibendes Subjekt) weder den individuellen Menschen noch den Menschen an sich vollständig beschreiben. Karl Jaspers schreibt zur Subjekt-Objekt-Spaltung :

"Allen ... Anschauungen ist eines gemeinsam: sie erfassen das Sein als etwas, das mir als Gegenstand gegenübersteht, auf das ich als auf ein mir gegenüberstehendes Objekt, es meinend, gerichtet bin. Dieses Urphänomen unseres bewußten Daseins ist uns so selbstverständlich, daß wir sein Rätsel kaum spüren, weil wir es gar nicht befragen. Das, was wir denken, von dem wir sprechen, ist stets ein anderes als wir, ist das, worauf wir, die Subjekte, als auf ein gegenüberstehendes, die Objekte, gerichtet sind. Wenn wir uns selbst zum Gegenstand unseres Denkens machen, werden wir selbst gleichsam zum anderen und sind immer zugleich als ein denkendes Ich wieder da, das dieses Denken seiner selbst vollzieht, aber doch selbst nicht angemessen als Objekt gedacht werden kann, weil es immer wieder die Voraussetzung jedes Objektgewordenseins ist. Wir nennen diesen Grundbefund unseres denkenden Daseins die Subjekt-Objekt-Spaltung. Ständig sind wir in ihr, wenn wir wachen und bewußt sind."

Der Mensch hat einen aufrechten Gang, Sprache, Erfindertum, kann Vorausdenken und Nachahmen und gehört als Lebewesen zu der Gattung der Säugetiere, wobei alle Säugetiere 5 "Endgliedmaßen" (wie z.B. Zehen, Finger) haben. Menschen (so sagt man) sind mit Vernunft und Sprache ausgestattete Lebewesen. Als Synonyme für den Begriff Mensch werden auch Person, Persönlichkeit, Individuum genannt.

Als Kleinkind lernt der "begreifende" Mensch zwischen sich und der Um- und Mitwelt zu unterscheiden. Mit der Erlernung von Begriffen und der Sprache verfestigt sich trennende Unterteilungen zwischen sich (abgegrenztes Individuum, objektivierendes "Ich") und der Um- und Mitwelt. Mit vielen weiteren Objekt-Einordnungserfahrungen bilden sinnlichen Wiederholungs- und Ähnlichkeitserfahrungen "innere Invarianten" und das "Ich" wird zum einem "Welt-Ein-Ordnungsprinzip" (bildlich: Zentralperspektive, Kamera-Positionswechsel, Standbilder, Ereignisfolgen in Zeit).

Die sensomotorischen Fähigkeiten ermöglichen eine aktive Erforschung der Umgebung, die (in Ähnlichkeitserfahrungen) zu abstakten, kategorisierten, inneren Gedankenräumen weiten können. Im Wandel von Empfindungen, Vorstellungen, Gefühlen und Gedankenmustern können unnötige Fesseln der Individuation potentiell entgrenzt und zu wachsender Bewußtseinsweite werden.

- Weltsichten als "kategorisierte Inventarlisten" Wieviele Welten (Weltsichten) gibt es?

-

Wie unterscheiden sich die "kategorisierten Inventarlisten" der jeweiligen (individuellen, kollektiven, kulturellen) Weltsichten?

Es ist eine Tatsache, daß in Sprache eine gesprochene Welt ist. Ohne Mit- und Umwelt keine "Ich", ohne Subjekt keine objektiv kategorisierte Welt. Ohne Kultur keine kulturell beeinflußten Werke.

Ein Objekt steht für ein individuelles, identifizierbares Ding der realen oder gedachten Welt, das aufgrund der zugehörigen Klassenbeschreibung klar von seiner Umgebung abgegrenzt ist. Jedes Objekt ist ein "Exemplar mindestens einer Klasse".

Was gibt es auf der Welt? Was existiert, wie existiert es, wodurch, woraus, wohinein? Was heißt es zu sagen, dass etwas existiert? Wer oder was kann feststellen, daß es etwas (benanntes) gibt? Wie zuverlässig und nachprüfbar sind solche Feststellungen?

Heinz von Foerster: "Die Referenz auf die Aussenwelt und das Gegebene lässt sich, so behaupte ich, wunderbar verwenden,

um die eigene Verantwortung zu eliminieren. Das ist der tiefe Schrecken der Ontologie."

- Ontologie (Philosophie) Was meint es ist, 'wie es ist'?

-

Ontologie als philosophischer Begriff steht für die Lehre vom Sein, für die Möglichkeiten und Bedingungen des Seienden.

- Die Ontologie untersucht das "Sein an sich", bzw. die Erforschung dessen, was ist, 'wie es ist'.

- Die Ontologie beschäftigt sich mit dem Wesen der Existenz und versucht die Beschaffenheit der Welt zu erklären

- Die Ontologie basiert auf der Erkenntnistheorie, die sich mit den Möglichkeiten und Grenzen menschlichen Wahrnehmens und Erkennens auseinander setzt

- Die Epistemologie versucht die Beschaffenheit unserer Erfahrung von dieser Welt zu erklären.

- Nach Quine ist "Sein": Wert einer gebundenen Variable zu sein.

Parmenides: "Alles, was ist, ist Eins"

Heidegger: "Das Sein der Welt ist Anwesenheit."

Gadamer:"Sein, das verstanden werden kann, ist Sprache"

und an anderer Stelle: "Das hermeneutische Phänomen wirft hier gleichsam seine eigene Universalität auf die Seinsverfassung des Verstandenen zurück, indem es dieselbe in einem universellen Sinne als Sprache bestimmt und seinen eigenen Bezug auf das Seiende als Interpretation. So reden wir ja nicht nur von einer Sprache der Kunst, sondern auch von einer Sprache der Natur, ja überhaupt, von einer Sprache, die die Dinge führen."

- Ontologie (Informatik) Was meint Ontologie in der Informatik?

-

Nach T. Gruber bezeichnet Ontologie eine explizite formale Spezifikation einer gemeinsamen Konzeptualisierung.

Menschen können sich Wissen aneignen, indem sie Lehrbücher, Regelwerke, Lexika und Schlagwortregister verwenden und mit dem eigenen, vorhandenen Kontextwissen kombinieren.

Sollen dagegen Suchmaschinen (Robots), das verteilt gespeicherte Wissen der Welt interpretieren ("Metadaten-Verflechtungen") und ortsübergreifend strukturieren, so werden Repräsentation der zugrunde liegenden Begriffe und derer Zusammenhänge benötigt. Hierfür hat sich in der Informatik der Begriff Ontologie eingebürgert.

Ontologien dienen als Mittel, um in bestehenden Wissensbestände der Welt ordnende Aktionen durchzuführen, verteilte Daten nach gewünschten Regeln zusammen zu führen und Referenzen geeignet zu strukturieren. (siehe z.B. de.wikipedia: Ontologie (Informatik) , Informatiklexikon der GI , Ontologie im GI Informatiklexikon ).

Aus der Informatik-Sicht gibt es hinsichtlich der Ontologien noch schwierige, wichtigste und ungelöste Probleme, wie z.B.:

- Wie kann ein informatischer Ontologiebegriff philosophisch fundiert werden, wenn doch unsere Wahrnehmung der Wirklichkeit durch unsere Wahrnehmungsorgane gefiltert wird und Beschreibungen nicht das Beschriebene sind?

- Wie lassen sich Metadaten für sehr große Ressourcenbestände erzeugen und konsistent weiterentwickeln?

- Lässt sich das Annotieren von Dokumenten sinnvoll automatisieren? Welche prinzipiellen Begrenzungen gibt es?

- Wie können Ressourcen ( z.B. in Dokumente, Daten, Metadaten, physische und virtuelle Actors ) klar und eindeutig klassifiziert werden?

- Wie können Metadaten in überlappende und teilweise inkonsistente Ontologien "unscharf" eingeordnet werden?

- Wie werden Synonyme, Homonyme und zirkuläre Definitionen behandelt?

- Macht es Sinn, nach einer gemeinsamen, allen Ontologien unterliegenden Top-level-, Universal- oder Meta-Ontologie zu suchen? In welche Richtung tendiert der Sinn?

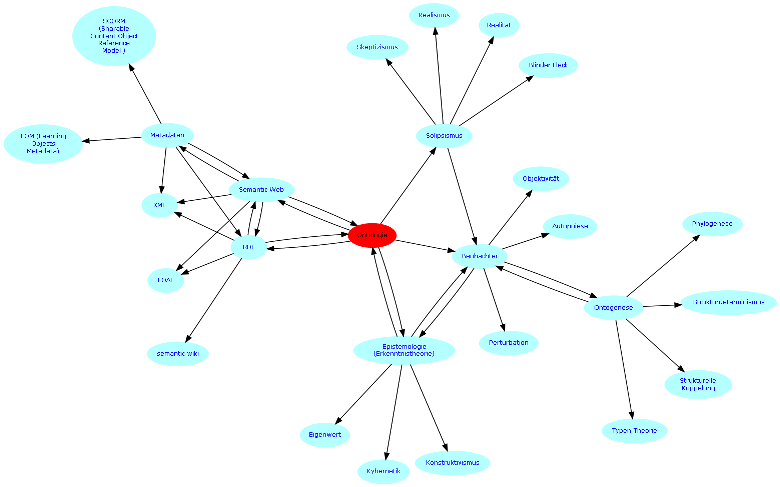

Hinweise: Begriffsnetz zur Ontologie siehe Artikel im Informatiklexikon der GI

und Informatik-Begriffsnetz der Gesellschaft für Informatik beuth-hochschule

- Begriffsnetz zur Ontologie (Bilder) Beispiele ...

-

Bildquelle Wikipedia:

- Was meint der Begriff Technik?

-

Zu einer MMK-Veranstaltung (Human-Computer Interaction) gehören die Gebiete "Mensch, Technik, Kommunikation".

Technik [französisch aus griechisch] ist eine besondere Art des Vorgehens oder der Ausführung von Handlungen (z.B. Maltechnik). Technik ist eng mit Wirtschaft, Gesellschaft, Politik und Kultur verflochten.

Zur Technik werden gerechnet:

- Die Menge der künstlichen, am Nutzen orientierten, materiellen Gebilde

(technische Sachsysteme, von Menschen gefertigten Gegenstände, Werkzeuge, Maschinen, Bauwerke u.a.). - Der Handlungsraum des Menschen in dem Sachsysteme entstehen

(Herstellungsumgebung, Entstehungszusammenhänge). - Die Menge menschlicher Handlungen, in denen

Sachsysteme verwendet werden (Verwendungszusammenhänge).

- Die Menge der künstlichen, am Nutzen orientierten, materiellen Gebilde

- Weitere Aspekte zur Technik

-

Moderne Technologien basieren auf naturwissenschaftlichen Erkenntnissen und den Grundlagenwissenschaften (Stoff, Energie, Information). Die Grundlagen der Technik (z.B. Informatik als Disziplin der Verarbeitung symbolisch repräsentierter Information) reichen weit zurück: von der Höhlenmalerei über die Erfindung von Zahlen und Schrift.

Was gehört zu weiteren maschinellen-technischen Aspekten?

Zhuangzi ( ca.365-290 v.Chr.):

"Wenn einer seine Geschäfte maschinenmäßig betreibt,

bekommt er ein Maschinenherz, und dem Geist geht der Sinn verloren."Alois Riedler (1850-1936)

beschreibt den Glauben an die Rationalität der Technik

(1916, Buch: "Emil Rathenau und das Werden der Großwirtschaft"):"Alles Wesentliche wird Ingenieurarbeit: die vorbereitende Forschung, die Entdeckungen, die Neugestaltungen, die Patentverarbeitung, die allgemeinen Pläne, die Konstruktionen, welche den vielseitigen, neuen wechselseitigen Bedürfnissen und technischen Möglichkeiten folgen müssen, die Einzelausbildung für die Fabrikation und für den Betrieb, die Ordnung und der Verlauf der gegliederten Werkstättenausführung, dann der Zusammenbau ... die Aufstellung und Ingangsetzung der Maschinen am Betriebsorte ... Dann die Werbetätigkeit für das Geschaffene ... Durch die Wirkung dieser Großorganisation werden die unendlichen vielen Errungenschaften rasch ausgenutzt, auf andere Industrien übertragen."

Menschen verwenden Kommunikationsmittel ( natürliche, technische ). Die gemeinsame Sprache ( Muttersprache ) und Schrift gehören zu einem Kulturkreis.

- Interkulturelle Kommunikation Unicode

-

Zeichen, Buchstaben, Darstellungsmedien (Druckindustrie, Internet, Smartphons, usw. ), Schriftarten, Alphabete, Typografie-Maße ( im Internet z.B. absolut:pt, pc, in, mm, cm, relativ: ex, px, % ) und der Rechtsschutz haben sich in enem historischen, kulturellen Kontext entwickelt. Zu einer Schrift gehören Kultur und Entstehungsgeschichte. Weltweite, kulturüberstpannende Kommunikation braucht kulturspezifische Schriftformen. Der Unicode versucht, alle Schriften der Welt zu indizieren und elektronisch nutzbar zu machen.

Schrift verwendet ein Zeichensystem zur grafischen Darstellung von gesprochener Sprache. Bei Sprache und Schrift gibt es Möglichkeiten von fehlerhaften, hypothetischen Interpretationen, die von der Nähe/Ferne zur gewohnten Sprache und Schrift abhängen können.

Zur mitmenschlichen Kommunikation gehören auch mehr oder minder unbewußte extraverbale Aktionen, wie die Körpersprache, der Körperausdruck, die Körperzeichen. Zu den alltäglichen Phänomen der Körpersprache gehören z.B. Mimik, Blickkontakt und Körperhaltung, der Betonungen und Lautfolge, Klang der Stimme. Die gesprochene Sprache hat Mehrdeutigkeiten. Schrift und Sprache können unterschiedlich interprtiert und mißverstanden werden ( mehrere Assoziationsmuster, freie Interpretationsgewichte ).

Im interkulturellen Kontakten können Wissensdefizite den Verstehensprozess und den Erfolg einer Kommunikation erschweren. Das/der Fremde erscheint oft eher ungewohnt und kann mentale Angstphänomene fördern, deren Ursachen im "unbestimmbaren Dunkel" zu liegen scheinen. Unbewußt ausgelöste ( Schnell- ) Deutungen können bedingt unsicher und unbestimmbar sein und Ungewißheit befördern.

- Kommunikationsmethoden nicht-technischer Art

-

In der Theorie der menschliche Kommunikation werden verbale ( Bedeutungsgerüst gesprochener Wörter ), paraverbale und extraverbale Ebenen unterschieden. Zur paraverbalen Ebene gehören alle gehörten Bestandteile des Sprechens, wie z.B. der Stimmklang, die Lautstärke, das Sprechtempo, die Satzmelodie, die Aussprache. Elemente der paraverbalen Ebene können das Gesagte unterstützen, relativieren und auch ironisch umkehren.

Ein Kopfnicken oder Kopfschütteln kann "ja"/"nein" bedeuten ( und umgekehrt ). Elemente der Körpersprache können die Ausssagekraft der verbale Sprachen mehren/mindern. Telefonieren (mit/ohne Sichtkontakt) kann unterschiedlich aufgenommen werden. Zur extraverbalen Ebene, umgangssprachlich Körpersprache kommen extraverbale Aktionen, die sichtbar sind, wie z.B. der Gesichtsausdruck ( Mimik ), Bewegungen der Finger/Hände/Arme/Kopf ( Gestik ), die Körperhaltung ( Kinesik ), Das Verhalten im Raum ( Proxemik ).

- Kommunikation, Information und Wissen Was ist das?

-

Verarbeitbare Informationen können der Kommunikation dienen und Wissen kodieren. Eine Übertragung von Informationen wird Kommunikation genannt. Zur Kommunikation gehören wechselwirkende Informationsmuster.

Information kann Ungewissheit beseitigen.

Der wissenschaftliche Begriff Kommunikation deutet auf ein "Miteinander" von Teilen hin und hat vielfache Assoziationen. Der Begriff Kommunikation wird z.B. verwendet

- in der Informationswissenschaft

- den Medienwissenschaft, Massenkommunikation

- als Untersuchungsobjekt in den Kommunikationswissenschaften

- der Informationstheorie

- der Sprechakttheorie

- der Linguistik

- der Semiotik

- in der Soziologie ( soziale Interaktion und Interpersonelle Kommunikation)

- in der Biologie, der Informationstheorie, der Astronomiedem Konstruktivismus

- der Kybernetik

- der Nachrichtentechnik

- der Psychologie

- der Systemtheorie

- der Wirtschaft

- im Unterricht

Der Informations- und Kommunikationsbegriff hat viele Bezüge (nachrichtentechnisch, sprachwissenschaftlich, kybernetisch, kulturwissenschaftlich, naturwissenschaftlich, gesellschaftlich, sozial; Computervermittelte Kommunikation, Mensch-Maschine-Kommunikation, Digitale Kommunikation, Gruppenkommunikation, Individualkommunikation, Intimkommunikation, Massenkommunikation, Telekommunikation, chemische Kommunikation, Unternehmenskommunikation, Kommunikation im Unterricht, Zwischenmenschliche Kommunikation, Nonverbale Kommunikation, Vokale Kommunikation, Visuelle Kommunikation, Parasprache, Gesprochene Sprache, Unterstützte Kommunikation, Gebärden-unterstützte Kommunikation, Gestützte Kommunikation, usw.).

Norbert Wiener (1894-1964) gilt als Begründer der Kybernetik. Der Ausdruck Kybernetik geht auf "Cybernetics" ( 1948; "Control and Communication in the Animal and the Machine" ) zurück. Es gibt biologische Mechanismen, die in gewisser Weise autopoietischen Maschinen gleichen ( Funktionsweisen von Sinnesorganen ). Z.B. entsprechen Kehlkopf und Ohren Transmittern, die Signale zum Gehin senden. Die Wahrnehmungen und Wertungen des Bewußtheit als aktuellen "Ganzheit im Ich" sind keine subjektunabhängig prüfbaren Tatsachen.

- Mitmenschliche Kommunikation Was ist das?

-

Zwischenmenschliche Beziehungen haben vielfältige Abhängigkeiten (z.B. Arbeitsverhältnisse). In (plakativer) Übersicht können z.B. betrachtet werden:

- Technik aus der Sicht der Psychologie, Anthropometrie, Physik, Gesellschaft, Kultur.

- Das soziale Leben ist verknüpft und abhängig von politischen, kulturellen, religiösen Rechtssystemen und Machtstrukturen ( staatliche Gewalt, Gerichte, Polizei, Militär, Strafanstalten ).

- In allen Lebensbereichen werden Massen-Produkte verwendet (Automatisierung, Internationalisierung).

- "Viele" nutzen wissenschaftlich-technischen-geistigen Produkte, die auf "Wenige" zurück gehen:

ein Buch-Autor wird von vielen gelesen,

ein Betriebssystem wird von "Wenigen" entwickelt und oft installiert,

ähnlich gilt bei Software-Tools und bei der Entwicklung von Gebrauchs- und Massengütern,

der Pop-Song einer Band wird oft gehört,

integrierte Tools werden oft für Übersetzungsvorgänge verwendet, usw.

Die Informatik erfordert und bedingt erweiterte Denkmodelle, Wissenszugänge, Roboter, automatisierte Helfer und Dienste . Informatik überwacht, steuert und vernetzt Prozesse und trägt dazu bei überall und zu jeder Zeit eine multimediale Kommunikation zu ermöglichen.

Der Ausdruck Sicherheit und der Ausdruck Gewissheit werden verwendet in verschiedenen philosophischen Ansätzen und Theorien der praktischen Rationalität, der Argumentationstheorie, Entscheidungstheorie, in Teilbereichen der modernen Logik, der Informationstheorie, der Automatentheorie, der Ökonomie und der Psychologie. Siehe z.B. Bundesamt für Sicherheit in der Informationstechnik ( BSI ) bsi-fuer-buerger.de , Checklisten .

- Sicherheit und Ambivalenz Algemeines

-

Die Ambivalenz aller Technologien zeigt einerseits auf potentielle Möglichkeiten von technischen Innovationen hin zu mehr ethisch-menschlicher Humanität ( im Sinne der angemessenen Berücksichtigung der Bedürftigsten ). Anderseits zeigt die Ambivalenz auf potentielle Gefährdungen und extensive Gewinnoptimierungsbestrebungen und Missbrauchmöglichkeiten. In den Händen von destruktiven Kleinsgruppen zeigt die Verfügbarkeit moderner Technologien auf potentiell unermessliche Mächtigkeiten.

In Massengesellschaften können infolge der potenzierenden Technik-Mächtigkeiten einige Wenige existenziell Alle treffen.

- Prinzip der Datensparsamkeit Datenschutz

-

Welche Zugriffe sind beim Smartphon möglich? Beispiele: Zugriffe auf gebührenpflichtige Services, Standortvrfolgung, Lesen von Identitäsdinformationen, Zugriffe auf alle Nachrichten, Zugriffe auf alle Kontakte und deren privaten Informationen. Smart Stay efasst das Gesicht, kann automatisch eine gesichtserkennung durchführen und das aktuelle Kamerabild speichern. Smart Screen passt Geräteeinstellungen automatisch an das Gesicht an. Bewegungssynsoren können Aktionen, wie z.B. Stummschaltung und Aufnahmen steuern, Medien starten und Medien anhalten. Alle Aktivitäten des Nutzers und seiner Kommunikationspartner werden in Logdateien und Datenbanken gespeichert. Mobil-Messenger-Apps greifen ungefragt nach allen Kontakten in Smartphone-Adressbüchern und übertragen den Content zu den proprietären Servern. Auch die Daten von Dritten, die nicht getrackt werden wollen werden ungefragt zu den proprietären Servern übertragen. Ähnliches gilt für Mobilfunknummern, ob man will oder nicht ... Es gibt meist keine Möglichkeit, dies zu verhindern. Nach der Installation und bei jedem Neustart sichtet der Mobil-Messenger WhatsApp alle im Handy gespeicherten Kontakte und gleicht sie mit seinen Servern ab. Findet der Server die Mobilfunknummer eines anderen WhatsApp-Nutzers, überträgt er diesen Kontakt in die App. Dieser Scan bedeutet, dass jeder Kontakt im Smartphone auf dem Server von WhatsApp landet – ob man will oder nicht.

Wieviele Geheimnisträger punmpen unbewusst vertrauliche Kontakte und Daten per Mobil-Messenger-Apps in "proprietären/nationalen Wolken"?

Welche öffentlichen/privaten Daten werden ( 2015 ) "unbemerkt" gesammelt? Grundsätzlich werden die Verkehrsdaten und Metadaten mehr oder minder vollständig gespeichert. Gespeichert werden Daten und Inhalte, die bei der Nutzung von Internet-Anschlüssen entstehen, wie z.B. Rufnummer und/oder Kennung des anrufen- den und des angerufenen Anschlusses, die in Anspruch genommenen Dienstleistungen und die Verbindungsart. Gespeichert werden der Beginn und das Ende der Verbindung, das Volumen der übertragenen Daten und bei Mobiltelefonie zusätzlich die Mobilfunk-Kartennummern und die Mobilfunk-Gerätenummern und bei Internet-Nutzung zusätzlich die lokalen Einwahlknoten. Siehe z.B. Prinzip der Datensparsamkeit

In § 3a BDSG steht etwa:

das standardisierte systemseitige Einrichten datensparsamer Grundeinstellungen mit dem Ziel, die Erhebung, Verarbeitung und Weitergabe personenbezogener Daten von Beginn der Datenverarbeitung an auf das erforderliche Mindestmaß zu begrenzen. Erst in einem zweiten Schritt soll der Betroffene eigenverantwortlich entscheiden, ob und wenn ja, in welchem Umfang die bei ihm erhobenen oder durch ihn zur Verfügung gestellten Daten ( zusätzlich ) genutzt werden dürfen ( BDSG § 3a Rn. 60-69 ).

Im Volksmund werden aggressive Daten-Sammler und Cloude-Anbieter von personalisierten Time-Lines auch "Daten-Kraken" genannt. Sogenannte "Daten-Kraken" können den EU-Grundsatz: "Privacy by Default" missachten, der datenschutzfreundliche Voreinstellungen und die Beachtung der geltenden Gesetze vorsieht. Mit Hilfe von verdecktem "Spying by Default" und "Automate everywhere with Big-Cloude-Spy-Systems" können "Daten-Kraken" vorrangig nach eigenen Vorteilen ( materielle Gewinn-Maximierungen ) streben und nachrangig natürlich auch an einem fairen Miteinander interessiert sein. Ausführliche Hinweise und Unterfütterungen ( stets auf die anderen "Daten-Hacker" ) haben in Medien einen öffentlichen Raum. Volksmund und Zen: Wenn du auf einen andereren zeigst, dann weisen 3 Finger auf dich zurueck. Bei "Spying by Default" braucht ein Benutzer den hinterfragungswürdige System-Einstellungen nicht aktiv zustimmen, denn die "richtigen" Voreinstellungen werden für ihn bereits vor der Installation automatisch gesetzt. Interessenvertreter sagen es eingefärbt so: Wir fragen unsere Demoskopie. Alle Kunden wollen das so!

Beispiel: Eine Text-Rechtschreibprüfung wird per Voreinstellung automatisch auf aktiv gesetzt. Hierzu werden eine/mehrere Hook-Funktionen eingebaut. Ohne dass der Benutzer dies bemerkt, wird jeder Tastenanschlag ( Key-Code ) zusätzlich kopiert und zur Rechtschreibprüfung in die "Wertweiten Wolken" geschickt. Natürlich können benutzerfreundliche Rechtschreibprüfungen und automatische Textergänzungen hilfreich und angenehm sein.

Der Grundsatz: "Privacy by Default" folgt aus dem in § 3a BDSG und regelt das Prinzip der Datensparsamkeit. Der ehemalige Bundesdatenschutzbeauftragten Peter Schaar sagt es so:

Viele Nutzer verfügen nur über beschränkte IT-Kenntnisse und sind daher nicht in der Lage, die einschlägigen Sicherheitsmaßnahmen selbst zu ergreifen, um ihre eigenen oder die personenbezogenen Daten Dritter zu schützen. Daher ist im Zusammenhang mit diesen IT-Verfahren stets ein Grundschutz erforderlich.

Technische Angebote werben verlockend "mit dem wünscheswert Angenehmen". Die Ambivalenz aller Technologien weist auf eine vernüftige Gesamtschau von Mensch und Technik. Wie sind die versteckten, nachhaltigen Wirkungen auf das Individuum und die Menschheit ( als Ganzes ) zu erkennen, zu berücksichten? Ist eine vollständige Materialisierung der Ethik, wie z.B. die Privatisierung der Gewinne verbunden mit der Sozialisierung der materiellen Verluste ein wünschenswertes Ziel?

- Wie sicher sind meine persönlichen Daten? Was meint 'Informationssicherheit'?

-

Gefährdungen haben unterschiedliche Gewichtungen. Was meint Malware? Was sind Hardware-Trojaner? Siehe z.B. en.wikipedia Hardware Trojan , tagesspiegel.de Hardware-Trojaner-Warnungen

Einige Stichworte: Seitenkanal-Angriffe auf Passwörter und Gegenmaßnahmen, Hardware-Implementation des RSA-Algorithmus, Sicherheit für RFID Tags, Physikalische Unklonbarkeit, Hardware-Implementation von Hash-Funktionen, Tamper-Resistancy, Hardware-Trojaner und Trusted Computing.

Jede Software ist nur so vertrauenswürdig/sicher wie die Hardware, auf der sie läuft. Moderne Harware kann weltweit verkauft werden über das "Aufschleifen" von Chips und das Extrahieren gespeicherter Schlüssel über sogenannte Seitenkanäle der "globalen Sicherheit" dienen. Wer kontrolliert die proprietäre Produktion der Hardware-Trojaner?

Diese "in Silikon impementierten" Verfahren eröffnen Dritten klassische Angriffe auf sicherheitskritische Hardware. In diesem Sinn können Hardware-Trojaner gesellschaftliche-wirtschaftliche Interesse und Strukturen beeinflussen. Chipentwickler verfügen offensichtlich über Herstellungswege und Methoden, die Menschenrechte und die "globale Sicherheit" als Ganzes stützen und/oder gefährden können. Wer glaubt Politikern/Interessenvertretern/Herstellern, wenn diese stets behaupten, dass Gefährdungen nur von anderen kommen?

Sind heute ( 2015 ) beinahe alle SIM-Karten bereits gehacked? Das Aufschleifen von Chips ist eine bekannte Praxis. Wer und wie kann gewährleistet werden, dass während der Chip-Produktion keine Hardware-Trojaner eingebaut werden?

Gegenwärtig ( 2015 ) gibt es Rechtssysteme, Gesetze und Standardisierungen, die abhängig von Kultur / Staatsführungen / Bündnissen usw. sind. Es gibt weltweite Bestrebungen, fundamentale Grundrechte des Menschen zu gewährleisten. Doch wer mag diese Bestrebungen unterstützen/finanzieren, wenn fundamentale Grundrechte eines Menschen bekanntlich unbezahlbar sind?

Gegenwärtig ( 2015 ) gibt es Gesetze und Standardisierungen, die bedingt kontrollierbar/unkontrollierbar sind ( internationale Heterogenität, generische Sensor API , html5apps-project.eu ).

Gegenwärtig ( 2015 ) gibt es Online-Überweisungsvorgänge, Online-Bezahlvorgänge und bestehende/zukünftige Zahlungsmethoden. Wie können diese Methoden verbessert, standardisiert, vereinheitlicht werden? Gegenwärtig ( 2015 ) gibt es z.B. Verfahren zu Lastschriften, Kreditkartennutzung, Mobile-Payment, Treuhandservices und Bitcoin und Finanztechnologien ( Standard Application Programming Interfaces ). Wie kann die Integrität von Browsern, Betriebssystemen, Hardware-Komponenten gewährleistet werden?

Gegenwärtig ( 2015 ) gibt es Betriessysteme mit hohem Marktanteil, die hinsichtlich der fundamentalen Grundrechte vorrangig eigene Vorteile im "Spying by Default" sehen. So werden z.B. proprietär

alle eindeutigen Identifikationsnummern von Geräten erfasst,

alle Telefonnummern und Standortdaten werden erfasst,

alle Namen mit Anschriften sowie

Alter, Geschlecht und weitere persönliche Daten.

Alle eingegebenen Suchbegriffe werden erfasst ( auch die ausgewählten Vorschläge )

alle aufgerufenen Webseiten und der Browserverlauf,

alle Kontakte zu anderen Personen ( private Daten Dritter ),

alle Einträge in den Adressbüchern,

alle gekauften Artikel,

alle Metadaten von geschriebenen/gelesenen E-Mails und

alle Inhalte der E-Mails, usw.2013 hat der TÜV Rheinland festgestellt, daß etwa 2 Millionen Apps auf dem Markt sind und etwa 40 Prozent dieser Apps Daten von Smartphones auslesen, ohne dass der User zustimmt oder es überhaupt erfährt. Dadurch können z.B. Standortdaten, Passwörter, Telefonlisten, Surfverhalten des App-Nutzers, Kontakte aus dem digitalen Adressbuch, Textnachrichten, Fotos und Videos unbemerkt gesammelt, ausgewertet und übertragen werden. Diese digitalen Hintergrund-Vorgänge bleiben unseren Augen verborgen und können dennoch in weltweiten Netzen alle vorhandenen Daten weltweit verteilen/benutzen.

Die vollständige Erfassung und weltweit gestreute Speicherung der E-Mail-Inhalte wird von den properietären Unternehmungen u.a. damit begründet, dass ein umfassendes Big-Data-Retrievel in den weltweiten E-Mail-Cloude-Inhalten zur Entwicklung von besseren Übersetzungsprogrammen beiträgt... Ähnliche Begründungen gilt es für die umfassenden Aufzeichnungen der Audio-Cloude-Inhalten ( Sprachassistenten, VoIP, usw. ). Ähnliche Begründungen gilt es für die umfassenden Aufzeichnungen der Video-Cloude-Inhalten ( Skype, usw. ). Wie ist es möglich, dass Weltkonzerne Abgaben/Steuern weitgehend vermeiden können und dann "stolz und börsennotiert auf materielle Gewinne" verweisen? "Privatisierung der Gewinne, Sozialisierung der eigenen Verluste ...".

Es gibt zahlreiche Gründe, die zu Datenverlusten führen können, wie z.B. Stromausfall, Umwelteinflüsse, Blitzschlag, Feuer, Hochwasser, Stürme, Fehlbedienung, Programmfehler, Gerätemängel, Speichermedien, Sabotage, Mißbrauch, Diebstahl, Hacker, Vire, Malware.

Es gibt derzeit keine visualisierende Virensoftware, die in Echtzeit unnötiges Datensammeln transparent macht/eindämmt. Wie kann ein Nutzer die Option zur Einsicht des Datenabflusses einfordern, wenn er eine Mitprotokollierung der ausgehende Daten in Kurzform auf dem eigenen PC wünscht?

- Autonome Systeme Intelligente Systeme

-

Das altgriechische "autonomía" meint eine systemeigene Selbständigkeit, Unabhängigkeit, Selbstverwaltung, Entscheidungsfreiheit ( siehe de.wikipedia Autonomie ). Zu programmgesteuerten IT-Systemen gehören stets innere, autonome Ausführungsbereiche.

Solche autonomen Systeme können den Menschen Komfort und Bequemlichkeit bieten und von Routineaufgaben entlasten. Solche Systeme können menschliche Fähigkeiten unterstützen/übersteigern. Menschen können sich an autonome Systeme gewöhnen. In Gewohnheit können Menschen Systemabhängigkeiten kontrast-arm adaptieren.

In ambivalenter Betrachtung können solche intelligenten Systeme natürlich auch ambivalent-kritisch hinterfragt werden, wie autonome Systeme Menschen und Natur beeinflussen und Mit- und Umwelt ( unbewußt ) gestalten.

Kein Pessimismus! Doch recht sicher ist wohl dennoch, dass sich alle bisher ungelösten Sicherheitpropleme bei den digitalen Datenströmem mit den zu erwartenden quantitativ unermesslichen Fortschritten von Industrie 4.0 ( de.wikipedia ) potenzieren.

Fraktierende Wirklichkeiten werden in der Chaostheorie oft so umschrieben:

Die Wirkung eines Schmetterling-Flügel-Schlages in Südamerika kann die Wolken in Europa vertreiben ( siehe z.B. Fraktale )

Die Physik sagt es z.B. so:

Bei nichtlinearen und wenig gedämpften Systemen kann eine infinitesimal kleine Änderung einer Randbedingung zu unvorhersehbaren -unermesslichen- globalen System-Auswirkungen führen.

- Was ist ein sicheres Internet? Was meint 'Informationssicherheit'?

-

Die Sicherheit im Internet kann sich beziehen auf Vertraulichkeit, Verfügbarkeit, Integrität von Daten ( technische, rechtliche Aspekte ). Sicherheit im Internet bezieht sich weniger auf eine philosophische Erkenntnistheorie sondern mehr auf die Informationssicherheit (Vertraulichkeit, Verfügbarkeit, Integrität).

Die Sicherheit von Daten hängt von zahlreichen Komponenten ab. Die Gesamtkomplexität von Kommunikationskomponenten und unermeßlich viele "Softwaresplitter" ( geschützte Prozesse, Tasking, Firmware ) ist unüberschaubar. Die Datensicherheit wird grob strukturiert in

- die Sicherheit der clienseitigen Geräte ( PC, Firmware-Rootkits, Smartphone, Router, Systemsoftware, Apps, usw. )

- die Sicherheit der serverseitigen Geräte ( Server, Administratoren, DB, usw. )

- die Sicherheit von Verbindungen, Übertragungswegen und Transport-Verschlüsselungen (SSL/HTTPS, Tunnel, Kryptgraphie, usw.)

Gefahren bzw. Bedrohungen sollen abgewendet, Risiken minimiert werden (siehe z.B. ISO/IEC Standard-Reihe 2700x, ISO/IEC 15408, DIN NIA-01-27). Neben technischen Schwachstellen basieren "Social-Attacken-Engineering in gewisser Weise auf der Sorglosigkeit von Internetnutzern. Hinweise: wikipedia: Homebanking_Computer_Interface wikipedia: Transaktionsnummer

- Gefährdungen und Malware Angriffsvektoren, Exploit

-

Was meint Gefährdungen? Heute bilden digitale Daten die "aufgeschriebene Basis" von unermesslich vielen Vorgängen ( Waren, Geschäfte, Finanzen, Verträge, technische Verfahren, usw. ). Das unbefugte kopieren/löschen von privaten/geschäftlichen Daten kann vielfältige Folgen haben... Das unbemerkte nutzen von fremden Daten für eigene Zwecke kann Das unbemerkte Eindringling in fremde Digitalsysteme ist ein mächtiges Mittel, das unbefugte/illegal ist ( und bedingt auch auch legal sein kann ).

Web-Links: bsi.bund.de Cyber-Sicherheit Ransomware.pdf bsi-fuer-buerger Mögliche Angriffswege/Angriffstechniken werden Angriffsvektoren (engl. attack vector) genannt. Ein Exploit nutzt Schwachstellen und Sicherheitslücken aus. Liste der standardisierten Ports (Wikipedia).

Vielfach werden für ("return into libc")-Dateninjektions-Attacken Shellcodes in Pufferüberläufe eingeschleust (siehe z.B. wikipedia: Shellcode Beispiele (technisch): projectshellcode win32-shellcoding ). Nach der Kaspersky-Lab-Malware-Statistik entfallen 2009 auf die Top 20 der Schadprogramme im Internet 27.443.757 erfassten Vorfälle.

№ Name Anzahl der Angriffe %-Anteil 1 HEUR:Trojan.Script.Iframer 9858304 13,39 2 Trojan-Downloader.JS.Gumblar.x 2940448 3,99 3 not-a-virus:AdWare.Win32.Boran.z 2875110 3,91 4 HEUR:Exploit.Script.Generic 2571443 3,49 5 HEUR:Trojan-Downloader.Script.Generic 1512262 2,05 6 HEUR:Trojan.Win32.Generic 1396496 1,9 7 Worm.VBS.Autorun.hf 1131293 1,54 8 Trojan-Downloader.HTML.IFrame.sz 935231 1,27 9 HEUR:Exploit.Script.Generic 752690 1,02 10 Trojan.JS.Redirector.l 705627 0,96 11 Packed.JS.Agent.bd 546184 0,74 12 Trojan-Clicker.HTML.Agent.aq 379872 0,52 13 HEUR:Trojan-Downloader.Win32.Generic 322166 0,44 14 Trojan.JS.Agent.aat 271448 0,37 15 Trojan-Downloader.Win32.Small.aacq 265172 0,36 16 Trojan-Clicker.HTML.IFrame.ani 224657 0,31 17 Trojan-Clicker.JS.Iframe.be 216738 0,3 18 Trojan-Downloader.JS.Zapchast.m 193130 0,27 19 Trojan.JS.Iframe.ez 175401 0,24 20 not-a-virus:AdWare.Win32.GamezTar.a 170085 0,23 TOP 20 insgesamt 27443757 37,3

- Welche Trojaner nutzen welche Ports? nach chip.de von 2002

-

Welche Programme (fast nur Trojaner) nutzen welche Ports (nach chip.de von 2002)? Liste der standardisierten Ports

Portliste

Port/System-Ports Programm/Name0 ICMP Click attack 9 UDP discard 15 netstat 19 chargen 21 TCP ftp 22 SSH 23 TCP telnetd 25 TCP smtp 37 Time 39 rlp 53 TCP Domain 67 bootp 69 TFTP 79 fingerk 80/8080 http 80/8080/5580 military http 87 link 110 pop3 111 SUN RPC 113 identd 119 nntp 129 TCP PGP (nuke) Password Generator Protocol 137 TCP Netbios name (nuke) 138 TCP Netbios datagram (nuke) 139 TCP Netbios session (nuke) 144 newsk 161 SNMP 445 Microsoft-DS 512 execk 513 login 515 pkill 517 ktalk 518 ntalk 533 netwall 560 rmontior 561 montior 750 kerberos 1000-40000 Icq Ports (Port is ramdomly choosen) 2 Death 21 Doly Trojan 1.1 , Back Construction, Blade Runner , Fore , FTP trojan, Invisible FTP, Larva, MBT, Motiv, Net Administrator, Senna Spy FTP Server, WebEx, WinCrash 23 Tiny Telnet Server , Truva Atl 25 Antigen , Aji , Email Password Sender, Gip , Happy 99 , I Love You , Kuang 2, Magic Horse, Moscow Email Trojan, Naebi, NewApt, ProMail trojan, Shtrilitz, Stealth, Tapiras, Terminator, WinPC, WinSpy 31 Agent 31, Master's Paradise, Hacker's Paradise 41 Deep Throat 48 DRAT 50 DRAT 58 DM Setup 59 DM Setup 79 Firehotcker 80 Executor, Back End, Hooker, RingZero 99 Hidden Port 2.0 110 ProMail Trojan 113 Invisible Identd Deamon , Kazimas 119 Happy 99 121 BO , Jammer KillahV 123 Net Controller 133 Farnaz, 146 - Infector 146 Infector 170 A-trojan 421 TCP Wrappers 456 Hackers Paradise 531 Rasmin 555 NeTadmin , Stealth Spy , Phase 0, Ini-Killer 606 Secret Service 666 Attack FTP, Satanz Backdoor, Back Construction, NokNok, Cain & Abel, ServeU, Shadow Phyre 667 SniperNet 669 DP Trojan 692 GayOL 777 AimSpy 808 WinHole 911 Dark Shadow 999 DeepThroat , WinSatan 1000 Der Spaeher 3 1001 Silencer, WebEx, Le Guardien, Silencer 1010 Doly trojan v1.35 1011 Doly trojan 1012 Doly trojan 1015 Doly trojan v1.5 1016 Doly Trojan 1.6 1020 Vampire 1024 Netspy, Bla1.1 1027 ICQ 1029 ICQ 1032 ICQ 1033 Netspy 1042 Bla 1.1 1045 Rasmin 1050 Mini Command 1.2 1080 Firewall Port, Wingate (Socks-Proxy) 1081 WinHole 1082 WinHole 1083 WinHole 1090 Xtreme 1095 RAT 1097 RAT 1098 RAT 1099 BFevolution, RAT 1170 Psyber Stream Server , Streaming Audio Trojan , Voice 1200 NoBackO 1201 NoBackO 1207 SoftWar 1212 Kaos 1225 Scarab 1234 Ultors Trojan 1243 SubSeven, BackDoor-G, Apocalypse, Tiles 1245 VooDoo Doll , GabanBus, NetBus 1255 Scarab 1256 Project nEXT 1269 Maverick's Matrix 1313 NETrojan 1338 Millenium Worm 1349 Back Orifice DLL 1492 FTP99CMP

1509 Psyber Streaming Server 1524 Trinoo 1600 Shivka-Burka 1777 Scarab 1807 SpySender 1966 FakeFTP 1969 OpC BO 1981 Shockrave 1999 BackDoor , Transcout 1.1 + 1.2 2000 Der Spaeher 3, Transscout, Insane Network 4 2001 Trojan Cow, DerSpaeher 3, TransScout 2002 TransScout 2003 TransScout 2004 TransScout 2005 TransScout 2023 Pass Ripper 2080 WinHole 2115 Bugs 2140 Deep Throat , The Invasor 2155 Illusion Mailer 2283 HVL Rat5 2300 Xplorer 2565 Striker 2583 WinCrash , Wincrash2 2600 Digital RootBeer 2716 The Prayer 2773 SubSeven 2801 Phineas Phucker 2989 Rat 3000 Remote Shutdown 3024 WinCrash No 3128 RingZero 3129 Master's Paradise 3150 Deep Throat (TCP &UDP), The Invasor 3389 Win 2k Remote Terminal Service 3456 Teror Trojan 3459 Eclipse 2000 , Sanctuary 3700 Portal of Doom 3791 Total Eclypse 1.0 3801 Eclypse 4000 Skydance 4092 WinCrash 4242 Virtual hacking Machine 4321 Schoolbus 1.0 , BoBo 4444 Prosiak , Swift remote 4567 FileNail 4590 ICQTrojan 4950 ICQTrojan 5000 Sockets de Troie , Socket23, Bubbel , Back Door Setup 5001 Sockets de Troie 1.x , Back Door Setup 5010 Solo 5011 OOTLT + OOTLT Cart 5031 Net Metropolitan 1.0 5032 Net Metropolitan 1.04 5321 Firehotcker 5343 wCrat 5400 BackConstruction1.2, Blade Runner 5400 Blade Runner, Back Construction 5401 Blade Runner 1.x, Back Construction 5402 Blade Runner 2.x, Back Construction 5512 Illusion Mailer 5521 Illusion Mailer 5550 Xtcp 2.00 + 2.01 5555 ServeMe 5556 BO Facil 5557 BO Facil 5569 Robo-Hack 5631 PC-Anywhere 5637 PC Crasher 5638 PC Crasher 5714 WinCrash 5741 WinCrash 5742 Wincrash 5882 Y3K RAT 5888 Y3K RAT 6000 The tHing 1.6 6006 The tHing 6272 Secret Service 6400 The tHing 6666 TCPShell.c 6667 Schedule Agent 6669 Vampire, HostControl 1.0 6670 DeepThroat 1,2,3.x, BackWeb Server, WinNuke eXtreame 6671 DeepThroat 2.0 &3.0 6711 Sub Seven 6712 Sub Seven, Funny Trojan 6713 Sub Seven 6723 Mstream 6771 DeepThroat 6776 Sub Seven, 2000 Cracks, BackDoor-G 6838 Mstream 6883 DeltaSource (DarkStar) 6912 Shitheep 6939 Indoctrination 6969 GateCrasher, Priority, IRC 3, NetController 6970 Gate Crasher 7000 Remote Grab, Kazimas, SubSeven 7001 Freak 88 7215 SubSeven 7300 NetMonitor 7301 NetMonitor 1.x 7306 NetMonitor 2.x 7307 NetMonitor 3.x 7308 NetMonitor 4.x 7424 Host Control 7789 ICQKiller , Back Door Setup 7983 Mstream 8080 RingZero 8787 Back Orifice 2000 8879 Hack Office Armageddon 8897 BacHack 8988 BacHack 8989 Rcon 9000 Netministrator 9325 Mstream 9400 InCommand 1.0+1.1+1.2+1.3+1.4 9872 Portal of Doom 9873 Portal of Doom 1.x 9874 Portal of Doom 2.x 9875 Portal of Doom 3.x 9876 Cyber Attacker , RUX 9878 TransScout 9989 iNi-Killer 9999 ThePrayer 1.x

10067 Portal of Doom 4.x 10101 BrainSpy 10167 Portal of Doom 5.x 10520 Acid Shivers 10528 Host Control 10607 Coma , Danny 10666 Ambush 11000 Senna Spy Trojans 11050 Host Control 11051 Host Control 11223 Progenic trojan , Secret Agent 12076 Gjamer 12223 Hack´99 KeyLogger 12345 Netbus, Ultor's Telnet Trojan, GabanBus, My Pics, Pie Bill Gates, Whack Job, X-bill 12346 NetBus 1.x , GabanBus , X-bill 12349 BioNet 12361 Whack-a-mole 12362 Whack-a-mole 1.x 12623 DUN Control 12624 Buttman 12631 WhackJob 12701 Eclipse 2000 12754 Mstream 13000 Senna Spy 13010 Hacker Brazil 13700 Kuang2 The Virus 14141 BO2K-Plugin BO_Peep , Hijack 15092 Host Control 15104 Mstream 15151 BO2K-Plugin , BO_Peep-VidStream 16484 Mosucker 16660 Stacheldracht 16772 ICQ Revenge 16969 Priority 17166 Mosaic 17300 Kuang2 theVirus 17777 Nephron 18753 Shaft 19864 ICQ Revenge 20000 Millennium 20001 Millennium 20002 AcidkoR 20034 NetBus Pro , NetBus 2 Pro , NetRex , Whack Job 20203 Chupacabra , Logged! 20331 Bla 20432 Shaft 21544 GirlFriend , Schwindler 1.82 , Kidterror , WinSp00fer 21554 GirlFriend 22222 Prosiak 0.47 23023 Logged 23432 Asylium Family 23456 Evil FTP, Ugly FTP, WhackJob 23476 Donald Dick 23477 Donald Dick 26274 Delta Source 26681 Spy Voice 27374 Sub7 2.1 27444 Trinoo 27573 SubSeven 27665 Trinoo 29104 Host Control 29891 The Unexplained 30001 TerrOr32 30029 AOLTrojan1.1 30100 NetSphere 30101 NetSphere 30102 NetSphere 30103 NetSphere 30129 Masters Paradise 30133 Netsphere Final 30303 Sockets de Troie 30947 Intruse Pack 1.27b 30999 Kuang 31335 Trinoo 31336 Bo Whack , ButtFunnel 31337 Back Orifice, Netpatch, DeepBO, Freak, Baron Night 31338 Back Orifice, DeepBO, NetSpy, ButtFunnel 31339 NetSpy DK 31666 BOWhack 31785 Hack'a'Tack 31787 Hack'a'Tack 31788 Hack'a'Tack 31789 Hack'a'Tack 31791 Hack'a'Tack 32100 Peanut Brittle, Project nEXT 32418 Acid Battery 1.0 33333 Prosiak , Blakharaz 33577 PsychWard 33777 PsychWard 33911 Trojan Spirit 2001 a 34324 BigGluck, Tiny Telnet Server 34555 Trinoo (Windows) 35555 Trinoo (Windows) 37651 YAT 40412 The Spy 40421 MastersParadise 40422 Masters Paradise 1.x 40423 Masters Paradise 2.x 40425 Masters Paradise 40426 Masters Paradise 3.x 41666 Remote Boot 43210 Schoolbus 1.6 & 2.0 44444 Prosiak, Stealthy TCP IO(BO2K Plugin) 47252 Delta Source 47262 Delta Source 49301 Online Keylogger 50505 Sockets de Troie 50766 Fore, Schwindler 51996 Cafeini 52317 Acid Battery 2000 53001 Remote Windows Shutdown 54283 SubSeven 54320 Back Orifice 2000 54321 Schoolbus 1.6 & 2.0, Back Orifice 57341 NetRaider 58339 ButtFunnel 60000 Deep Throat 2.0 & 3.0 60068 Xzip 6000068 60411 Connection 61348 Bunker-Hill 61466 Telecommando 61603 Bunker-Hill 63485 Bunker-Hill 65000 Devil 1.03, Stacheldracht 65432 The Traitor 65535 RC

Welche didaktische Methoden werden bevorzugt ( siehe z.B. Lehr- und Lernkonzepte )?

ist kann Vorgehen in der Veranstaltung: seminaristisch, experimentell-innovativ, freie Veranstaltung ( kooperative Mit- und Zusammenarbeit ), themenzentrierte Kurzbeiträge ( spontan ), projektorientiert ( grosser großer Freiraum bei Projekten ), experimentell-innovativ, hängt ab von der Anzahl der aktiven Teilnehmer bei ca. Die ereignisgesteuerte Prozesskette (EPK) modelliert Prozess-Abläufe mit besonderem Fokus auf Funktionen und Ereignissen Gruppe

Umgangssprachlich wird ein Projekt auch als Vorhaben mit Entwurfscharakter bezeichnet. Zu den Projekten (von lat. proiectum, Neutrum zu proiectus 'nach vorn geworfen', proiacere 'vorwärtswerfen') gehören aufeinander abgestimmte Tätigkeiten und Anfangs- und Endtermine. Ein Projekt beginnt mit einem konkreten Projektauftrag (Näheres in der Veranstaltung). Die vielschichtigen Vorgänge sollen zu einem angestrebten Ziele führen (Präzisieren der Probleme, Entwerfen des Lösungsansatzes, Simulieren der Lösung).

Blazek (1991): Eine Aufgabenstellung kann und sollte in der Regel als Projekt betrachtet werden, sofern das zu lösende Problem relativ komplex erscheint, der Lösungsweg zunächst unbekannt ist, aber bereits eine Zielrichtung und ein Zeitrahmen vorliegen, und/oder bereichs-/fachübergreifende Zusammenarbeit erforderlich ist.

Projekte (Beispiele) Welche Projekte sind möglich?

Nachfolgend lediglich Stichworte zu Projekten. Die Besprechung findet in der Veranstaltung statt.

|

|

Hier einige Links zum Begriff "Mensch"

de.wikipedia: Mensch

de.wiktionary: Mensch

dwds.de: Digitales Wörterbuch (Mensch, grafisches Beziehungsgeflecht)

de.thefreedictionary: Mensch

(de) wortschatz uni-leipzig:Mensch

(de) woerterbuecher uni-trier: Mensch

Informatiklexikon GI: Ontologien

Thomas Fuchs: Das Gehirn- ein Beziehungsorgan

Eine phänomenologisch-ökologische Konzeption

Human-Computer Interaction

HCI Bibliography: Human-Computer Interaction Resources (ca.: 900000 publications)

infowiss.net/ Mensch-Maschine-Interaktion

Ingenieurpsychologie und Kognitive Ergonomie I, II

tu-dresden: Teil 1

Teil2

(de)-Links zu Ergonomie, Psychologie, Kommunikation

de.wikipedia: Software Ergonomie

de.wikipedia: DIN/EN ISO 9241 (Ergonomie der Mensch-System-Interaktion)

de.wikipedia: Ingenieurpsychologie

de.wikipedia: Kommunikation (in der Systemtheorie)

de.wikipedia: Human_Interface_Guideline

(de)-Links zu Wissenschaften und Philosophie

de.wikipedia: Wissenschaft

de.wikipedia: Physik

de.wikipedia: Mathematik

de.wikipedia: Informatik

(en)-Links zu Human-Interface

de.wikipedia: Human-Interface-Guideline

en.wikipedia: Human-Computer-Interaction

en.wikipedia: Brain-computer-interface

apple.com: Human Interface Guideline (Apple, capter 1 )

(de)-Links zu Sicherheitsaspekten

de.wikipedia: Informationssicherheit

de.wikipedia: IT-Sicherheitsverfahren

de.wikipedia: Sicherheit in der Informationstechnik

(de) bsi.bund: IT-Sicherheitskriterien und Common-Criteria

de.wikipedia: Transport Layer Security

de.wikipedia: SSL-Handshake (SVG-Bild)

w3.org: widgets 2008

(de)-Links zu MMK (allgemein)

de.wikipedia: Gullivers_Reisen

Gullivers_Reisen.pdf

de.wikipedia: Jonathan_Swift

de.wikipedia: Zhuangzi

de.wikipedia: Galileo Galilei

(de,en)-Links zur Fenster-Tectnik

Sprachbasierte/anfaßbare/zeichenorientierte/wahrnehmbare Benutzerschnittstelle,

Grafische Benutzeroberflächen, Graphical User Interface, Window manager

de.wikipedia: Grafische Benutzeroberfläche (GUI)

en.wikipedia: Graphical user interface (GUI)

de.wikipedia: Fenstermanager

en.wikipedia: History of the graphical user interface

Leittechnik, Prozessvisualisierung, speicherprogrammierbare Steuerung, Programmable Logic Controller

de.wikipedia: Speicherprogrammierbare Steuerung (SPS)

en.wikipedia: Programmable logic controller (PLC)

Computergrafik

,

OpenGL

,

de.wikipedia: Vektorgrafik

,

de.wikipedia: Geometrische_Modellierung

,

de.wikipedia: Bildsynthese

,

de.wikipedia: Computeranimation

,

de.wikipedia: Geschichte_der_Computergrafik

,

de.wikipedia: Studium Visual Computing

Einige W3C-Links